전에 스타트업에서 AWS를 사용하였는데, 그때 IAM계정이 있는지 몰라서 항상 루트 계정으로 로그인했었다.

MFA 보안은 또 설정해놓아서 로그인할 때마다 많이 귀찮았다.

IAM 계정(Identity and Access Management)은 루트 사용자 밑의 User라고 보면 된다.

루트 사용자는 모든 권한을 가지고 있으며, IAM 사용자는 루트 사용자에게 권한을 부여받아 AWS 리소스에 접근할 수 있다.

회사에 여러 부서가 존재하고, 그 부서마다 다른 권한이 필요할 것이다.

(데이터 베이스에서 데이터 분석가에게 데이터를 조작할 권한을 줄 필요가 없고, DB 엔지니어는 모든 권한이 필요하듯)

그럴 때, 그룹을 만들어 그룹마다 권한을 부여하면 관리가 편한데, AWS에서는 User Group을 통해 그 기능을 사용할 수 있다.

IAM 계정 생성

1. AWS에 로그인하여 중앙 상단의 검색창에 IAM 검색

2. 좌측의 사용자 클릭

3. 오른쪽 상단의 사용자 추가 클릭

4. 사용자 세부 정보 설정

나는 암호를 사용하여 생성하였다.

IAM 사용자가 처음 로그인할 때, 알아서 비밀번호를 바꾸게 하고 싶다면, 비밀번호 재설정 필요를 체크

5. 권한 설정

그룹을 생성하여 권한을 주거나,

기존 사용자의 권한을 복사하여 주거나,

AWS에 있는 정책에 연결하거나,

기존 정책 직접 연결에 들어가 정책 생성을 눌러 커스텀할 수도 있다.

나는 기존 정책 직접 연결에서 모든 권한을 주는 AdministratorAccess을 선택했다.

6. 태그 붙이기

사용자를 보다 잘 식별하기 위해서 붙이는 태그인 것 같다.

안 적어도 상관은 없다.

7. 사용자 만들기 클릭

8. IAM 사용자 만들기 끝

USER GROUP 생성

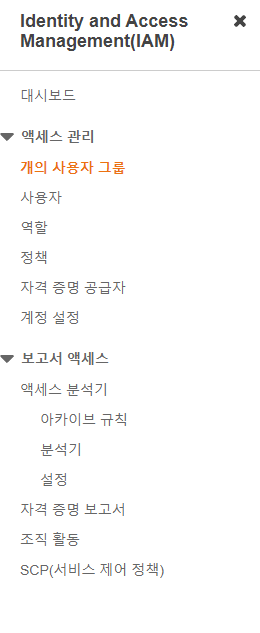

1. IAM 콘솔에서 좌측의 사용자 그룹 선택

2. 그룹 생성 클릭

3. 그룹 이름 설정

4. IAM 유저 추가

위에서 만들었던 DEV1도 있다.

5. 그룹 권한 설정

6. 그룹 설정 끝

이후에 권한은 그룹별로 바꿀 수도 있고, 그룹별로 사용자를 추가할 수도 있다.

궁금증

아까 DEV1에게 모든 권한을 주었고, Group 권한은 그것보다 제한된 권한을 주었다.

그렇게 하면 에러가 날 줄 알았는데, 문제없이 진행이 되었다.

DEV1의 권한을 보면

인데, 두 정책의 교집합의 권한을 가지는 것일까, 합집합의 권한을 가지는 것일까?

궁금하다.....

'섭섭의 공부 > Cloud Computing' 카테고리의 다른 글

| [3주차] AWS - 사용량 알림 받기, 예산 기능 사용 (0) | 2021.09.23 |

|---|---|

| [3주차] AWS - MFA 설정 (0) | 2021.09.23 |

| [3주차] AWS - 계정 생성 및 로그인 (0) | 2021.09.23 |

| [3주차] AWS Services - Computing, DB (0) | 2021.09.23 |

| [3주차] AWS Cloud Computing - Introduction (0) | 2021.09.23 |